Le Washington Post signalé plus tôt dans la journée que la relation d’Apple avec des chercheurs en sécurité tiers pourrait nécessiter des ajustements supplémentaires. Plus précisément, le programme « bug bounty » d’Apple, un moyen pour les entreprises d’encourager les chercheurs en sécurité éthique à trouver et à divulguer de manière responsable les problèmes de sécurité avec ses produits, semble moins convivial pour les chercheurs et plus lent à payer que la norme de l’industrie.

Le Post dit avoir interrogé plus de deux douzaines de chercheurs en sécurité qui ont comparé le programme de primes aux bogues d’Apple avec des programmes similaires chez des concurrents tels que Facebook, Microsoft et Google. Ces chercheurs allèguent de sérieux problèmes de communication et un manque général de confiance entre Apple et la communauté infosec que ses primes sont censées attirer – « un programme de primes aux bogues où la maison gagne toujours », selon Katie Moussouris, PDG de Luta Security.

Mauvaise communication et primes non payées

L’ingénieur logiciel Tian Zhang semble être un parfait exemple de l’anecdote de Moussouris. En 2017, Zhang a signalé une faille de sécurité majeure dans HomeKit, la plate-forme domotique d’Apple. Essentiellement, la faille a permis à toute personne possédant une Apple Watch de reprendre tous les accessoires gérés par HomeKit physiquement à proximité, y compris les serrures intelligentes, ainsi que les caméras de sécurité et les lumières.

Après un mois d’e-mails répétés à la sécurité d’Apple sans réponse, Zhang a fait appel au site d’actualités Apple 9to5Mac pour contacter Apple PR, qui Zhang décrit comme « beaucoup plus réactif » que ne l’avait été Apple Product Security. Deux semaines plus tard, six semaines après le signalement initial de la vulnérabilité, le problème a finalement été résolu dans iOS 11.2.1.

Selon Zhang, ses deuxième et troisième rapports de bogues ont de nouveau été ignorés par Product Security, sans primes versées ni crédit accordé, mais les bogues eux-mêmes ont été corrigés. L’adhésion de Zhang au programme pour développeurs Apple a été révoquée après la soumission du troisième bogue.

Malgré l’octroi d’autorisations « en cours d’utilisation uniquement » à l’application, Brunner a découvert que son application avait en fait reçu une autorisation d’arrière-plan 24h/24 et 7j/7.

Le développeur d’applications suisse Nicolas Brunner a vécu une expérience tout aussi frustrante en 2020. En développant une application pour les routes fédérales suisses, Brunner a accidentellement découvert une grave vulnérabilité de localisation iOS qui permettrait à une application iOS de suivre les utilisateurs sans leur consentement. Plus précisément, accorder à une application l’autorisation d’accéder aux données de localisation uniquement lorsqu’elle est au premier plan accorde en fait un accès de suivi permanent et 24h/24 et 7j/7 à l’application.

Brunner a signalé le bogue à Apple, qui l’a finalement corrigé dans iOS 14.0 et a même crédité Brunner dans le notes de version de sécurité. Mais Apple a hésité pendant sept mois à lui verser une prime, l’informant finalement que « le problème signalé et votre preuve de concept ne démontrent pas les catégories répertoriées » pour la prime paiement. Selon Brunner, Apple a cessé de répondre à ses e-mails après cette notification, malgré des demandes de clarification.

Selon la propre page de paiement d’Apple, la découverte de bogues de Brunner semblerait se qualifier facilement pour une prime de 25 000 $ ou même de 50 000 $ dans la catégorie « Application installée par l’utilisateur : accès non autorisé aux données sensibles ». Cette catégorie fait spécifiquement référence aux « données sensibles normalement protégées par un CCT invite » et la page des paiements définit plus tard « données sensibles » pour inclure « des données de localisation précises en temps réel ou historiques – ou des données utilisateur similaires – qui seraient normalement empêchées par le système ».

Lorsqu’on lui a demandé de commenter le cas de Brunner, Ivan Krstić, responsable de l’ingénierie et de l’architecture de la sécurité d’Apple, a déclaré au Washington Post que « lorsque nous commettons des erreurs, nous travaillons dur pour les corriger rapidement et en tirer des leçons pour améliorer rapidement le programme ».

Un programme hostile

Moussouris, qui a aidé à créer des programmes de primes de bogues pour Microsoft et le département américain de la Défense, a déclaré au Post que « vous devez disposer d’un mécanisme interne de correction de bogues sain avant de pouvoir essayer d’avoir un programme de divulgation de vulnérabilité de bogue sain ». Moussoris a poursuivi en demandant « que pensez-vous qu’il se passera si [researchers] signaler un bug que vous connaissiez déjà mais que vous n’aviez pas corrigé ? Ou s’ils signalent quelque chose qui vous prend 500 jours à réparer ? »

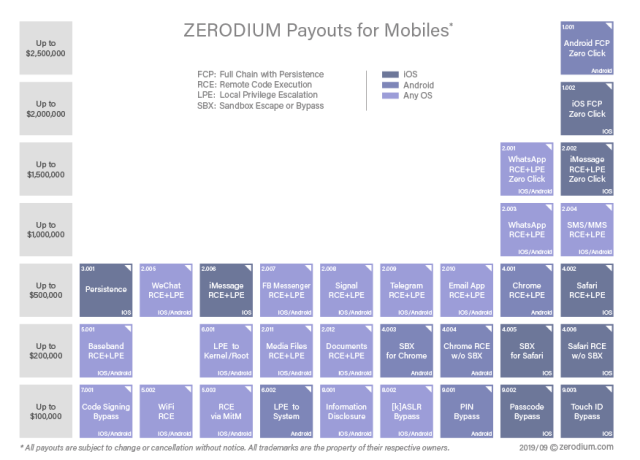

L’une de ces options consiste à contourner un programme de primes aux bogues relativement peu convivial géré par le fournisseur en question et vente la vulnérabilité aux courtiers du marché gris à la place – où l’accès à eux peut à son tour être acheté par des acteurs de la menace comme Israël Groupe ONS. Zerodium offre des primes allant jusqu’à 2 millions de dollars pour les vulnérabilités iOS les plus graves, avec des vulnérabilités moins graves comme le bogue d’exposition à l’emplacement de Brunner dans sa catégorie « jusqu’à 100 000 $ ».

L’ancien chercheur de la NSA, Dave Aitel, a déclaré au Post que l’approche fermée et secrète d’Apple pour traiter avec les chercheurs en sécurité entrave la sécurité globale de ses produits. « Avoir une bonne relation avec la communauté de la sécurité vous donne une vision stratégique qui va au-delà de votre cycle de produit », a déclaré Aitel, ajoutant que « l’embauche d’un groupe de personnes intelligentes ne vous mènera pas loin ».

Foule Le fondateur Casey Ellis a déclaré que les entreprises devraient payer les chercheurs lorsque des bogues signalés entraînent des modifications de code fermant une vulnérabilité, même si, comme Apple l’a dit de manière assez confuse à Brunner à propos de son bogue de localisation, le bogue signalé ne répond pas à la propre interprétation stricte de l’entreprise de ses directives. « Plus la bonne foi se poursuit, plus les programmes de primes seront productifs », a-t-il déclaré.

Un succès fulgurant ?

La propre description d’Apple de son programme de primes aux bogues est nettement plus optimiste que les incidents décrits ci-dessus – et les réactions de la communauté de la sécurité au sens large – ne semblent le suggérer.

Ivan Krstić, responsable de l’ingénierie et de l’architecture de la sécurité d’Apple, a déclaré au Washington Post que « le programme Apple Security Bounty a été un succès fulgurant ». Selon Krstić, la société a presque doublé son paiement annuel de primes de bugs et est en tête du secteur en termes de primes moyennes.

« Nous travaillons dur pour faire évoluer le programme au cours de sa croissance spectaculaire, et nous continuerons à offrir les meilleures récompenses aux chercheurs en sécurité », a poursuivi Krstić. Mais malgré l’augmentation annuelle d’Apple du total des paiements de primes, la société est loin derrière ses concurrents Microsoft et Google, qui ont versé des totaux de 13,6 millions de dollars et 6,7 millions de dollars respectivement dans leurs derniers rapports annuels, contre 3,7 millions de dollars pour Apple.

Source link