Le directeur de la technologie de SushiSwap a déclaré que la plate-forme MISO de l’entreprise avait été touchée par une attaque de la chaîne d’approvisionnement logicielle. SushiSwap est un finances décentralisées Plateforme (DeFi) qui permet aux utilisateurs d’échanger, de gagner, de prêter, d’emprunter et d’exploiter des actifs de crypto-monnaie à partir d’un seul endroit. Lancé plus tôt cette année, la dernière offre de Sushi, Minimal Initial SushiSwap Offering (MISO), est une rampe de lancement de jetons qui permet aux projets de lancer leurs propres jetons sur le réseau Sushi.

Contrairement aux pièces de crypto-monnaie qui nécessitent une blockchain native et des bases solides, les jetons DeFi sont une alternative plus facile à mettre en œuvre, car ils peuvent fonctionner sur une blockchain existante. Par exemple, n’importe qui peut créer ses propres « jetons numériques » au-dessus de la blockchain Ethereum sans avoir à recréer complètement une nouvelle crypto-monnaie.

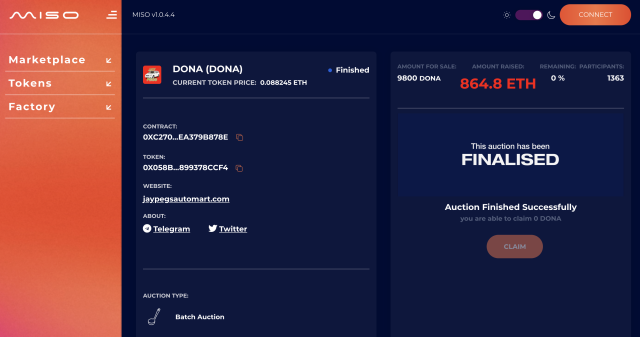

Un attaquant vole 3 millions de dollars dans Ethereum via un commit GitHub

Dans un fil Twitter aujourd’hui, le directeur technique de SushiSwap, Joseph Delong, a annoncé qu’une vente aux enchères sur la rampe de lancement MISO avait été détournée via une attaque de la chaîne d’approvisionnement. Un « entrepreneur anonyme » avec la poignée GitHub AristoK3 et l’accès au référentiel de code du projet avait poussé un commit de code malveillant qui a été distribué sur le front-end de la plate-forme.

Une attaque de chaîne d’approvisionnement logicielle se produit lorsqu’un attaquant interfère avec ou détourne le processus de fabrication de logiciels d’insérer leur code malveillant afin qu’un grand nombre de consommateurs du produit fini soient affectés négativement par les actions de l’attaquant. Cela peut se produire lorsque des bibliothèques de code ou des composants individuels utilisés dans une version logicielle sont corrompus, lorsque les binaires de mise à jour logicielle sont « trojanisés », lorsque des certificats de signature de code sont volés, ou même lorsqu’un serveur fournissant un logiciel en tant que service est violé. Par conséquent, par rapport à une violation de sécurité isolée, les attaques réussies de la chaîne d’approvisionnement produisent un impact et des dommages beaucoup plus étendus.

Dans le cas de MISO, Delong dit que « l’attaquant a inséré sa propre adresse de portefeuille pour remplacer le enchèresPortefeuille à la création de l’enchère » :

Le frontal Miso a été victime d’une attaque de la chaîne d’approvisionnement. Un sous-traitant anonyme doté de la poignée GH AristoK3 a injecté du code malveillant dans le frontal Miso. Nous avons des raisons de croire que c’est @eratos1122.

864.8 ETH a été volé, adresse ci-dessoushttps://t.co/cDZeBqFV4P

— Joseph Delong 🔱 (@josephdelong) 17 septembre 2021

Les tweets vus au moment de la rédaction ont été supprimés sous peu mais ont été faits disponible ici.

Grâce à cet exploit, l’attaquant a pu canaliser 864,8 pièces Ethereum – environ 3 millions de dollars – dans leur portefeuille.

Jusqu’à présent, seule une vente aux enchères d’un marché automobile (1, 2) a été exploité sur la plate-forme, selon Delong, et les enchères concernées ont toutes été corrigées. Le montant final de l’enchère correspond au nombre de pièces Ethereum volées.

SushiSwap a demandé les enregistrements Know Your Customer de l’attaquant aux bourses de crypto-monnaie Binance et FTX dans le but d’identifier l’attaquant. Binance dit publiquement qu’il enquête sur l’incident et a proposé de travailler avec SushiSwap.

« En supposant que les fonds ne soient pas restitués avant 8a HE. Nous avons demandé à notre avocat [Stephen Palley] de déposer une plainte IC3 auprès du FBI », a déclaré Delong.

Ars a vu le solde du portefeuille de l’attaquant tomber au cours des dernières heures, indiquant que les fonds changent de mains. Transactions récentes (1, 2) montrent le « Miso Front End Exploiter » restituant la devise volée à SushiSwap dans le pool de l’entreprise appelé « Opération Multisig. »

Il n’est pas rare que des attaquants et des cybercriminels restituent les fonds volés à leur propriétaire légitime par crainte des répercussions des forces de l’ordre, comme nous l’avons vu dans Le casse de 600 millions de dollars de Poly Network.

Mais comment l’attaquant a-t-il obtenu l’accès à GitHub ?

Selon SushiSwap, l’entrepreneur voyou AristoK3 a poussé la validation de code malveillant 46da2b4420b34dfba894e4634273ea68039836f1 au référentiel « miso-studio » de Sushi. Comme le référentiel semble être privé, GitHub renvoie une erreur 404 « not found » à ceux qui ne sont pas autorisés à afficher le référentiel. Alors, comment le « contractant anonyme » a-t-il eu accès au référentiel du projet ? Il doit sûrement y avoir un processus de vérification quelque part chez SushiSwap ?

Bien que n’importe qui puisse proposer de contribuer à un référentiel GitHub public, seules des personnes sélectionnées peuvent accéder ou contribuer à des référentiels privés. Et même dans ce cas, les commits devraient idéalement être vérifiés et approuvés par des membres de confiance du projet.

Passionné de crypto-monnaie Martin Krung, créateur du « attaque de vampire« , s’est demandé si la pull request de l’attaquant avait été correctement examinée avant d’être fusionnée dans la base de code, et il a reçu des informations de la part des contributeurs :

J’ai vu des PR avec plus de 40 fichiers modifiés qui ont été instantanément approuvés. Il n’y a pas de propriété de code.

– adamazad.eth (@adamzazad) 17 septembre 2021

Un rude une analyse (maintenant supprimé par SushiSwap mais sauvegardé ici) compilé par SushiSwap tente de traquer le(s) attaquant(s) et fait référence à plusieurs identités numériques. SushiSwap pense que l’utilisateur de GitHub AristoK3 est associé au pseudonyme de Twitter eratos1122, bien que la réponse de ce dernier ne soit pas concluante. « C’est vraiment fou… Supprimez-le et dites ‘désolé’ à tout le monde… Sinon, je vais partager tout le projet MISO [sic] que j’ai (vous savez sur quoi j’ai très bien travaillé sur le projet MISO), » a répondu eratos1122.

Parce que certaines des identités numériques mentionnées dans l’analyse restent non vérifiées, Ars s’abstient de les mentionner jusqu’à ce que plus d’informations soient disponibles. Nous avons contacté Delong et les agresseurs présumés pour en savoir plus. Nous attendons leurs réponses.