Les chercheurs ont déclaré avoir découvert un lot d’applications téléchargées depuis Google Play plus de 300 000 fois avant que les applications ne se révèlent être des chevaux de Troie bancaires qui siphonnaient subrepticement les mots de passe des utilisateurs et les codes d’authentification à deux facteurs, enregistraient les frappes au clavier et prenaient des captures d’écran.

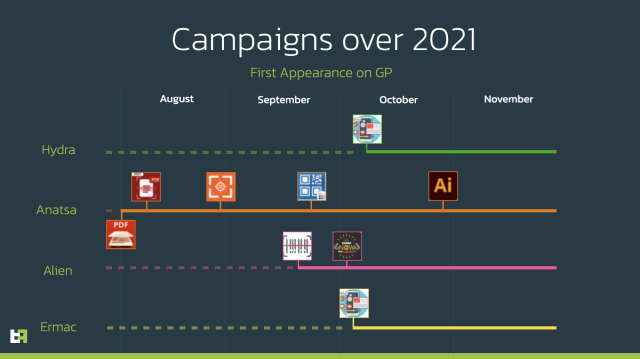

Les applications, qui se présentent comme des scanners QR, des scanners PDF et des portefeuilles de crypto-monnaie, appartenaient à quatre familles de logiciels malveillants Android distinctes qui ont été distribuées sur une période de quatre mois. Ils ont utilisé plusieurs astuces pour contourner les restrictions que Google a conçues dans le but de freiner la distribution sans fin d’applications frauduleuses sur son marché officiel. Ces limitations incluent la restriction de l’utilisation des services d’accessibilité pour les utilisateurs malvoyants afin d’empêcher l’installation automatique d’applications sans le consentement de l’utilisateur.

Petite empreinte

« Ce qui rend ces campagnes de distribution Google Play très difficiles à détecter du point de vue de l’automatisation (bac à sable) et de l’apprentissage automatique, c’est que les applications de compte-gouttes ont toutes une très faible empreinte malveillante », ont écrit des chercheurs de la société de sécurité mobile ThreatFabric dans un Publier. « Cette petite empreinte est une conséquence (directe) des restrictions d’autorisation imposées par Google Play. »

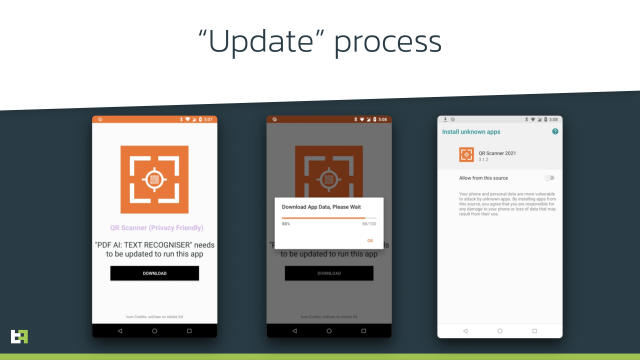

Au lieu de cela, les campagnes ont généralement livré une application bénigne au départ. Après son installation, les utilisateurs ont reçu des messages leur demandant de télécharger des mises à jour qui installaient des fonctionnalités supplémentaires. Les applications nécessitaient souvent le téléchargement de mises à jour à partir de sources tierces, mais à ce moment-là, de nombreux utilisateurs leur faisaient confiance. La plupart des applications n’avaient initialement aucune détection par les vérificateurs de logiciels malveillants disponibles sur VirusTotal.

MenaceTissu

Les applications ont également volé sous le radar en utilisant d’autres mécanismes. Pour ce faire, les opérateurs de logiciels malveillants ont souvent installé manuellement des mises à jour malveillantes uniquement après avoir vérifié l’emplacement géographique du téléphone infecté ou en mettant à jour les téléphones de manière incrémentielle.

« Cette incroyable attention consacrée à éviter l’attention indésirable rend la détection automatisée des logiciels malveillants moins fiable », a expliqué le post de ThreatFabric. « Cette considération est confirmée par le très faible score global de VirusTotal du nombre de 9 compte-gouttes que nous avons étudiés dans cet article de blog. »

La famille de logiciels malveillants responsable du plus grand nombre d’infections est connue sous le nom d’Anatsa. Ce « cheval de Troie bancaire Android assez avancé » offre une variété de fonctionnalités, y compris l’accès à distance et systèmes de transfert automatique, qui vide automatiquement les comptes des victimes et les envoie à ceux appartenant aux opérateurs de logiciels malveillants.

Les chercheurs ont écrit :

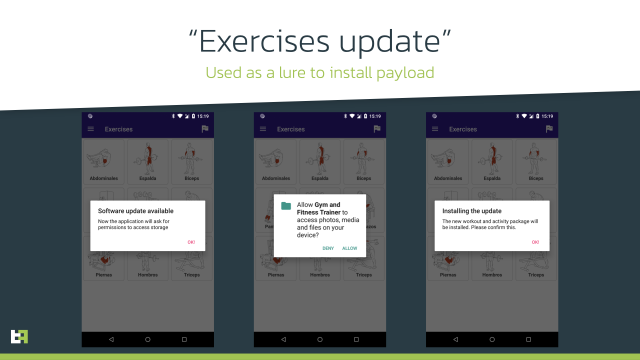

Le processus d’infection avec Anatsa ressemble à ceci : au début de l’installation depuis Google Play, l’utilisateur est obligé de mettre à jour l’application afin de continuer à utiliser l’application. À ce moment, la charge utile d’Anatsa est téléchargée à partir du ou des serveurs C2 et installée sur l’appareil de la victime sans méfiance.

Les acteurs derrière cela ont pris soin de rendre leurs applications légitimes et utiles. Il y a un grand nombre de critiques positives pour les applications. Le nombre d’installations et la présence d’avis peuvent convaincre les utilisateurs d’Android d’installer l’application. De plus, ces applications possèdent en effet la fonctionnalité revendiquée, après l’installation, elles fonctionnent normalement et convainquent davantage la victime de leur légitimité.

Malgré le nombre écrasant d’installations, tous les appareils sur lesquels ces compte-gouttes sont installés ne recevront pas Anatsa, car les acteurs se sont efforcés de cibler uniquement les régions qui les intéressent.

MenaceTissu

Trois autres familles de logiciels malveillants découvertes par les chercheurs comprenaient Alien, Hydra et Ermac. L’un des compte-gouttes utilisés pour télécharger et installer des charges utiles malveillantes était connu sous le nom de Gymdrop. Il a utilisé des règles de filtrage basées sur le modèle de l’appareil infecté pour empêcher le ciblage des appareils des chercheurs.

Nouveaux exercices d’entraînement

« Si toutes les conditions sont remplies, la charge utile sera téléchargée et installée », indique le message. «Ce compte-gouttes ne demande pas non plus les privilèges du service d’accessibilité, il demande simplement l’autorisation d’installer des packages, agrémenté de la promesse d’installer de nouveaux exercices d’entraînement, pour inciter l’utilisateur à accorder cette autorisation. Une fois installé, la charge utile est lancée. Nos renseignements sur les menaces montrent qu’à l’heure actuelle, ce compte-gouttes est utilisé pour distribuer le cheval de Troie bancaire Alien. »

Les chercheurs ont répertorié 12 applications Android qui ont participé à la fraude. Les applications sont :

| Nom de l’application | Nom du paquet | SHA-256 |

|---|---|---|

| Authentificateur à deux facteurs | com.flowdivison | a3bd136f14cc38d6647020b2632bc35f21fc643c0d3741caaf92f48df0fc6997 |

| Garde de protection | com.protectionguard.app | d3dc4e22611ed20d700b6dd292ffddbc595c42453f18879f2ae4693a4d4d925a |

| QR CreatorScanner | com.ready.qrscanner.mix | ed537f8686824595cb3ae45f0e659437b3ae96c0a04203482d80a3e51dd915ab |

| Scanner maître en direct | com.multifuction.combine.qr | 7aa60296b771bdf6f2b52ad62ffd2176dc66cb38b4e6d2b658496a6754650ad4 |

| Scanner QR 2021 | com.qr.code.generate | 2db34aa26b1ca5b3619a0cf26d166ae9e85a98babf1bc41f784389ccc6f54afb |

| Scanner QR | com.qr.barqr.scangen | d4e9a95719e4b4748dba1338fdc5e4c7622b029bbcd9aac8a1caec30b5508db4 |

| Scanner de documents PDF – Numérisation vers PDF | com.xaviermuches.docscannerpro2 | 2080061fe7f219fa0ed6e4c765a12a5bc2075d18482fa8cf27f7a090deca54c5 |

| Scanner de documents PDF | com.docscanverifier.mobile | 974eb933d687a9dd3539b97821a6a777a8e5b4d65e1f32092d5ae30991d4b544 |

| Scanner de documents PDF gratuit | com.doscanner.mobile | 16c3123574523a3f1fb24bbe6748e957afff21bef0e05cdb3b3e601a753b8f9d |

| CryptoTracker | cryptolistapp.app.com.cryptotracker | 1aafe8407e52dc4a27ea800577d0eae3d389cb61af54e0d69b89639115d5273c |

| Entraîneur de gym et fitness | com.gym.trainer.jeux | 30ee6f4ea71958c2b8d3c98a73408979f8179159acccc01b6fd53ccb20579b6b |

| Entraîneur de gym et fitness | com.gym.trainer.jeux | b3c408eafe73cad0bb989135169a8314ae656357501683678eff9be9bcc618f |

MenaceTissu

Invité à commenter, un porte-parole de Google a souligné ce post d’avril détaillant les méthodes de l’entreprise pour détecter les applications malveillantes soumises à Play.

Au cours de la dernière décennie, des applications malveillantes ont régulièrement infesté Google Play. Comme ce fut le cas cette fois, Google s’empresse de supprimer les applications frauduleuses une fois notifiées, mais l’entreprise a été chroniquement incapable de trouver des milliers d’applications qui ont infiltré le bazar et infecté des milliers, voire des millions d’utilisateurs.

Il n’est pas toujours facile de repérer ces arnaques. La lecture des commentaires des utilisateurs peut aider, mais pas toujours, car les escrocs sèment souvent leurs soumissions avec de fausses critiques. Éviter les applications obscures avec de petites bases d’utilisateurs peut également aider, mais aurait également été inefficace dans ce cas. Les utilisateurs doivent également faire une grande pause avant de télécharger des applications ou des mises à jour d’applications à partir de marchés tiers.

Le meilleur conseil pour rester à l’abri des applications Android malveillantes est d’être extrêmement économe en les installant. Et si vous n’avez pas utilisé une application depuis un certain temps, la désinstaller est une bonne idée.

Source link