Une agence fédérale américaine héberge une porte dérobée qui peut fournir une visibilité totale et un contrôle complet sur le réseau de l’agence, et les chercheurs qui l’ont découvert n’ont pas pu s’engager avec les administrateurs responsables, a déclaré jeudi la société de sécurité Avast.

le Commission américaine sur la liberté religieuse internationale, associé aux droits internationaux, communique régulièrement avec d’autres agences américaines et des organisations internationales gouvernementales et non gouvernementales. La société de sécurité a publié un article de blog après que plusieurs tentatives n’ont pas réussi à rapporter les résultats directement et via les canaux mis en place par le gouvernement américain. La publication n’a pas nommé l’agence, mais une porte-parole l’a fait dans un e-mail. Les représentants de la commission n’ont pas répondu à un e-mail sollicitant des commentaires.

Les membres de l’équipe de renseignement sur les menaces d’Avast ont écrit :

Bien que nous n’ayons aucune information sur l’impact de cette attaque ou les actions entreprises par les attaquants, sur la base de notre analyse des fichiers en question, nous pensons qu’il est raisonnable de conclure que les attaquants ont pu intercepter et éventuellement exfiltrer tout le trafic du réseau local en cette organisation. Cela pourrait inclure des informations échangées avec d’autres agences gouvernementales américaines et d’autres organisations internationales gouvernementales et non gouvernementales (ONG) axées sur les droits internationaux. Nous avons également des indications selon lesquelles les attaquants pourraient exécuter le code de leur choix dans le contexte du système d’exploitation sur les systèmes infectés, leur donnant un contrôle total.

Contournement des pare-feu et surveillance du réseau

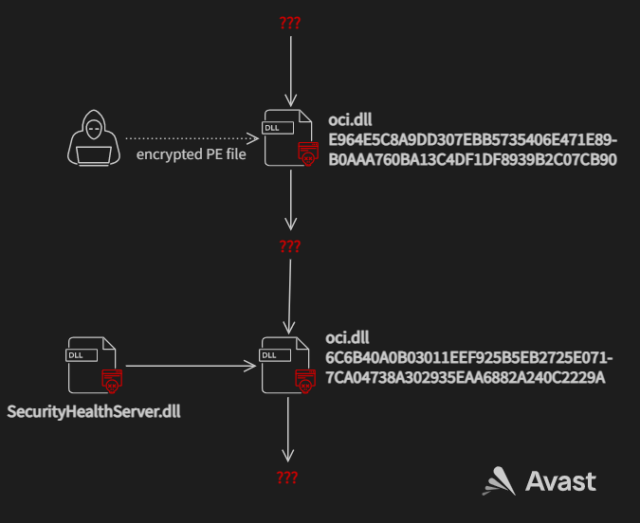

La porte dérobée fonctionne en remplaçant un fichier Windows normal nommé oci.dll par deux fichiers malveillants, l’un au début de l’attaque et l’autre plus tard. Le premier fichier imposteur implémente WinDivert, un outil légitime pour capturer, modifier ou supprimer des paquets réseau envoyés vers ou depuis la pile réseau Windows. Le fichier permet aux attaquants de télécharger et d’exécuter du code malveillant sur le système infecté. Avast soupçonne que l’objectif principal du téléchargeur est de contourner les pare-feu et la surveillance du réseau.

À un stade ultérieur de l’attaque, les intrus ont remplacé le faux téléchargeur oci.dll par un code qui déchiffre un fichier malveillant nommé SecurityHealthServer.dll et le charge en mémoire. Les fonctions et le flux de cette deuxième fausse DLL sont presque identiques à rcview40u.dll, un fichier malveillant qui a été déposé dans piratages de la chaîne d’approvisionnement axés sur l’espionnage qui ciblait les organisations sud-coréennes en 2018.

Avast

« En raison des similitudes entre cet oci.dll et rcview40u.dll, nous pensons qu’il est probable que l’attaquant ait eu accès au code source du rcview40u.dll vieux de trois ans », ont écrit les chercheurs d’Avast. « Le plus récent oci.dll a des changements mineurs comme le démarrage du fichier déchiffré dans un nouveau thread au lieu d’un appel de fonction qui est ce que fait rcview40u.dll. oci.dll a également été compilé pour l’architecture x86-64 tandis que rcview40u.dll n’a été compilé que pour l’architecture x86.

L’effet net de la séquence d’attaque est que les attaquants ont pu compromettre le réseau de l’agence fédérale d’une manière qui leur a permis d’exécuter du code avec les mêmes droits système illimités que le système d’exploitation et de capturer tout trafic entrant ou sortant des machines infectées.

Étant donné que les responsables de l’agence compromise n’ont pas contacté les chercheurs d’Avast, ils ne peuvent pas être sûrs de ce que les attaquants faisaient précisément à l’intérieur du réseau. Mais les implications sont claires.

« Il est raisonnable de supposer qu’une certaine forme de collecte de données et d’exfiltration du trafic réseau s’est produite, mais c’est une spéculation informée », ont écrit les chercheurs. « En outre, parce que cela aurait pu donner une visibilité totale du réseau et un contrôle complet d’un système infecté, il est en outre raisonnable de penser que cela pourrait être la première étape d’une attaque en plusieurs étapes pour pénétrer ce réseau ou d’autres réseaux plus profondément dans un APT classique -type opération.

Source link