Sophos a publié cette semaine un rapport sur une arnaque qui a conduit au vol de millions d’euros d’utilisateurs de Tinder, Bumble, Grindr, Facebook Dating et d’autres applications de rencontre.

Mode opératoire

Le modus operandi ? Après avoir gagné la confiance de leur victime sur une de ces applications de rencontre, les escrocs les convainquaient de télécharger une fausse application de cryptomonnaie, les poussant à investir de l’argent avant de geler leur compte.

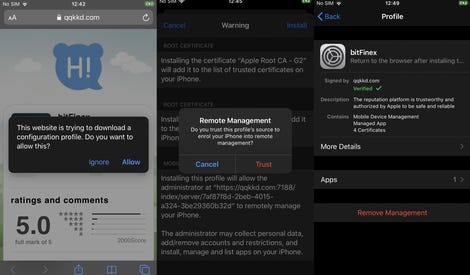

Les cybercriminels ont réussi à contourner Apple Developer Enterprise Program et ses certificats, proposant de fausses applications de cryptomonnaie, qui se faisaient passer pour Binance ou d’autres marques légitimes. Les escrocs ont également abusé de Apple Enterprise/Corporate Signature pour gérer à distance les appareils de leurs victimes.

Apple n’a pas répondu aux demandes de commentaires. Sophos a également contacté Apple à ce sujet et n’a pas obtenu de réponse.

Après l’Asie, l’Europe et les Etats-Unis

Image : Sophos.

Selon Jagadeesh Chandraiah et Xinran Wu, chercheurs chez Sophos, cette arnaque, baptisée « CryptoRom », a permis de dérober au moins 1,4 million de dollars à des victimes aux Etats-Unis et dans l’Union européenne. Dans leur rapport, les deux chercheurs affirment que les attaquants, qui avaient commencé par cibler des victimes en Asie, se sont détournés de ce continent pour cibler désormais l’Europe et les Etats-Unis.

Les chercheurs de Sophos ont même réussi à trouver un portefeuille Bitcoin contrôlé par les attaquants grâce à une victime, qui a partagé l’adresse à laquelle elle avait initialement envoyé l’argent avant d’être exclue.

Ingénierie sociale

Jagadeesh Chandraiah explique que CryptoRom s’appuie fortement sur des techniques d’ingénierie sociale, à presque toutes les étapes : « tout d’abord, les attaquants publient de faux profils convaincants sur des applications de rencontre légitimes. Une fois qu’ils ont pris contact avec une cible, ils suggèrent de poursuivre la conversation sur une plateforme de messagerie ».

« Ils essaient ensuite de persuader la cible d’installer et d’investir dans une fausse application de cryptomonnaie. Au début, les rendements semblent très bons, mais si la victime demande à récupérer son argent ou essaie d’accéder aux fonds, elle essuie un refus et l’argent est perdu. Nos recherches montrent que les attaquants gagnent des millions de dollars avec cette arnaque », détaille-t-il.

Au départ, les cybercriminels prennent contact avec leurs victimes sur des applications de rencontre comme Bumble, Tinder, Facebook Dating ou Grindr. Puis ils dévient la conversation vers d’autres applications de messagerie. C’est à partir de ce moment-là qu’ils orientent la conversation pour amener leurs cibles à télécharger l’application malveillante et à investir de l’argent.

Double peine

L’attaque est à deux volets : elle permet à la fois aux cybercriminels de voler de l’argent à leurs victimes, mais aussi d’accéder à leurs iPhone.

Selon Jagadeesh Chandraiah et Xinran Wu, les attaquants utilisent Apple Enterprise Signature, un système conçu pour les développeurs de logiciels qui pré-testent de nouvelles applications iOS auprès d’utilisateurs d’iPhone sélectionnés avant de les soumettre à l’App Store officiel d’Apple pour examen et approbation.

« Grâce à la fonctionnalité système Apple Enterprise Signature, les attaquants peuvent cibler des groupes plus importants d’utilisateurs d’iPhone avec leurs fausses applications de cryptomonnaies et obtenir un contrôle de gestion à distance de leurs appareils. Cela signifie que les attaquants pourraient potentiellement faire plus que simplement voler les investissements en cryptomonnaie des victimes. Ils pourraient également, par exemple, collecter des données personnelles, ajouter et supprimer des comptes, et installer et gérer des applications à d’autres fins malveillantes », mettent en garde les chercheurs.

Si c’est trop beau pour être vrai… ce n’est probablement pas vrai

Jagadeesh Chandraiah ajoute que jusqu’à récemment, les cybercriminels distribuaient principalement leurs fausses applications de cryptomonnaie par le biais de faux sites web imitant des banques connues ou l’App Store.

« Pour éviter d’être victimes de ce type d’escroquerie, les utilisateurs d’iPhone ne devraient installer que des applications provenant de l’App Store d’Apple. La règle d’or est que si quelque chose semble risqué ou trop beau pour être vrai – par exemple, si quelqu’un que vous connaissez à peine vous parle d’un plan d’investissement en ligne « génial » qui vous rapportera beaucoup d’argent – alors, malheureusement, c’est probablement une arnaque. »

Une campagne active qui s’étend

Sophos a publié un autre rapport sur une arnaque similaire en mai, qui visait uniquement des utilisateurs en Asie. Mais au cours des derniers mois, les chercheurs ont constaté une expansion étonnante des attaques.

« Cette campagne d’escroquerie reste active, et de nouvelles victimes tombent dans le panneau chaque jour, avec peu ou pas de perspectives de récupérer leurs fonds perdus. Afin d’atténuer le risque que ces escroqueries ciblent des utilisateurs moins avertis d’appareils iOS, Apple devrait avertir les utilisateurs qui installent des applications par le biais d’une distribution ad hoc ou de systèmes de provisionnement d’entreprise que ces applications n’ont pas été examinées par Apple », écrivent les deux chercheurs.

« Et si les institutions traitant des cryptomonnaies ont commencé à mettre en œuvre des règles de « connaissance du client », l’absence de réglementation plus large des cryptomonnaies continuera d’attirer les entreprises criminelles vers ce type de stratagèmes, et rendra extrêmement difficile pour les victimes de fraude de récupérer leur argent. Ces escroqueries peuvent avoir un effet dévastateur sur la vie de leurs victimes. »

Source : ZDNet.com