Log4Shell est le nom donné à une vulnérabilité critique zeroday qui a fait surface jeudi lorsqu’elle a été exploitée à l’état sauvage dans des compromis de code à distance contre Minecraft les serveurs. La source de la vulnérabilité était Log4J, un utilitaire de journalisation utilisé par des milliers, voire des millions d’applications, y compris celles utilisées dans à peu près toutes les entreprises de la planète. le Minecraft les serveurs étaient le canari proverbial dans la mine de charbon.

Au cours des quatre jours qui ont suivi, il est clair que Log4Shell est tout aussi graver une menace comme je l’ai prétendu, avec la liste des services cloud affectés se lisant comme un who’s who des plus grands noms sur Internet. Les analystes des menaces et les chercheurs évaluent toujours les dégâts jusqu’à présent et les perspectives pour les semaines et les mois à venir. Voici ce que vous devez savoir pour le moment.

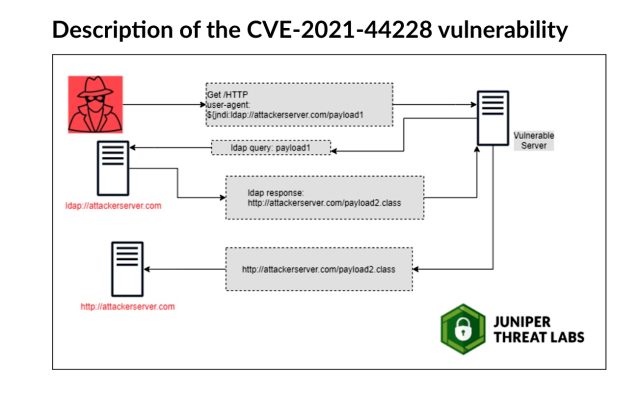

Qu’est-ce que Log4J et qu’est-ce qui rend Log4Shell si important ? Log4J est un outil de journalisation open source basé sur Java disponible auprès d’Apache. Il a la capacité d’effectuer des recherches de réseau en utilisant le Interface de nommage et d’annuaire Java pour obtenir des services de la Protocole d’accès au répertoire léger. Le résultat final : Log4j interprétera un message de journal comme une URL, le récupèrera et exécutera même toute charge utile exécutable qu’il contient avec tous les privilèges du programme principal. Les exploits sont déclenchés à l’intérieur du texte à l’aide de la syntaxe ${}, ce qui leur permet d’être inclus dans les agents utilisateurs du navigateur ou d’autres attributs couramment enregistrés.

Voici à quoi ressemblent les exploits, illustrés par les chercheurs de Juniper Networks :

Réseaux de genévrier

La vulnérabilité, suivie comme CVE-2021-44228, a un indice de gravité de 10 sur 10. Le zeroday a été exploité au moins neuf jours avant qu’il ne fasse surface.

Les premières preuves que nous ayons trouvées jusqu’à présent #Log4J exploit est le 2021-12-01 04:36:50 UTC. Cela suggère qu’il était dans la nature au moins 9 jours avant sa divulgation publique. Cependant, ne voyez aucune preuve d’exploitation de masse avant la divulgation publique.

– Matthew Prince (@eastdakota) 11 décembre 2021

Des chercheurs de l’équipe de sécurité Talos de Cisco ont déclaré avoir observé des exploits à partir du 2 décembre.

Que s’est-il passé depuis que Log4Shell a fait surface jeudi dernier ? Presque immédiatement, la société de sécurité Greynoise analyse active détectée en essayant d’identifier les serveurs vulnérables. Les chercheurs rapportent avoir vu cette vulnérabilité critique et facile à exploiter utilisée pour installer un malware de crypto-mining, renforcer les botnets Linux, et exfiltrez les configurations, les variables d’environnement et d’autres données potentiellement sensibles des serveurs vulnérables.

Quel est le pronostic ? Dans le meilleur des cas, les grandes maisons de courtage, les banques et les commerçants investiront des sommes énormes en heures supplémentaires pour payer un grand nombre d’employés informatiques déjà surchargés de travail pour éponger ce gâchis pendant les vacances. Vous ne voulez pas penser au pire des cas, si ce n’est de vous souvenir du Violation d’Equifax en 2017, et la compromission résultante de 143 millions de données de consommateurs américains qui a suivi lorsque cette société n’a pas réussi à corriger contre un vulnérabilité tout aussi dévastatrice.

Semble mauvais. Que devrais-je faire? Ouais c’est ça. Si vous êtes un utilisateur final, vous ne pouvez pas faire grand-chose d’autre que de traquer les services que vous utilisez et de demander ce qu’ils font pour assurer la sécurité des données que vous leur confiez. La chose la plus utile que les services cloud peuvent faire est de mettre à jour Log4J. Mais pour les grandes entreprises, ce n’est souvent pas aussi simple. Des dizaines d’entreprises de sécurité ont publié des directives. Les conseils de Microsoft et Sophos sont ici et ici.