Getty Images

Des milliers d’appareils réseau appartenant aux abonnés Internet d’AT&T aux États-Unis ont été infectés par des logiciels malveillants récemment découverts qui permettent aux appareils d’être utilisés dans des attaques par déni de service et des attaques sur les réseaux internes, ont déclaré mardi des chercheurs.

Le modèle d’appareil attaqué est le Contrôleur EdgeMarc Enterprise Session Border Controller, une appliance utilisée par les petites et moyennes entreprises pour sécuriser et gérer les appels téléphoniques, les vidéoconférences et les communications similaires en temps réel. En tant que pont entre les entreprises et leurs FAI, les contrôleurs de session ont accès à de larges quantités de bande passante et peuvent accéder à des informations potentiellement sensibles, ce qui les rend idéaux pour les attaques par déni de service distribué et pour la collecte de données.

Chercheurs de Qihoo 360 en Chine mentionné ils ont récemment repéré un botnet jusque-là inconnu et ont réussi à infiltrer l’un de ses serveurs de commande et de contrôle pendant une période de trois heures avant de perdre l’accès.

« Cependant, lors de cette brève observation, nous avons confirmé que les appareils attaqués étaient EdgeMarc Enterprise Session Border Controller, appartenant à la société de télécommunications AT&T, et que toutes les 5,7 000 victimes actives que nous avons vues au cours de la courte période de temps étaient toutes situées géographiquement aux États-Unis », ont écrit les chercheurs de Qihoo 360, Alex Turing et Hui Wang.

Ils ont déclaré avoir détecté plus de 100 000 appareils accédant au même certificat TLS utilisé par les contrôleurs infectés, ce qui indique que le pool d’appareils affectés pourrait être beaucoup plus important. « Nous ne savons pas combien d’appareils correspondant à ces adresses IP pourraient être infectés, mais nous pouvons supposer que, comme ils appartiennent à la même classe d’appareils, l’impact possible est réel », ont-ils ajouté.

Les identifiants par défaut frappent à nouveau

La vulnérabilité exploitée pour infecter les appareils est identifiée comme CVE-2017-6079, une faille d’injection de commande que le testeur de pénétration Spencer Davis signalé en 2017 après l’avoir utilisé pour pirater avec succès le réseau d’un client. La vulnérabilité provenait d’un compte dans l’appareil qui, comme Davis l’a appris de ce document, avait le nom d’utilisateur et le mot de passe « root » et « default ».

Parce que la vulnérabilité donne aux gens la possibilité d’obtenir à distance un accès root sans entrave, son indice de gravité est de 9,8 sur 10 possibles. Un an après la découverte de la vulnérabilité, exploit code est devenu disponible en ligne.

Mais il n’est pas clair si AT&T ou le fabricant EdgeMarc Edgewater (maintenant nommé Ribbon Communications) ont déjà divulgué la vulnérabilité aux utilisateurs. Alors que des services tiers tels que la base de données nationale sur les vulnérabilités émis des avis, aucun d’entre eux n’a signalé qu’un correctif n’avait jamais été publié. Ribbon n’a pas répondu à un e-mail demandant si un correctif ou un avis avait déjà été publié.

Un porte-parole d’AT&T a déclaré : « Nous avons précédemment identifié ce problème, avons pris des mesures pour l’atténuer et continuons d’enquêter. Nous n’avons aucune preuve que les données des clients ont été consultées. Il n’a pas précisé quand AT&T a identifié les menaces, quelles sont les étapes d’atténuation, si elles ont réussi ou si l’entreprise pourrait exclure l’accès aux données. Le porte-parole n’a pas répondu à un e-mail de suivi.

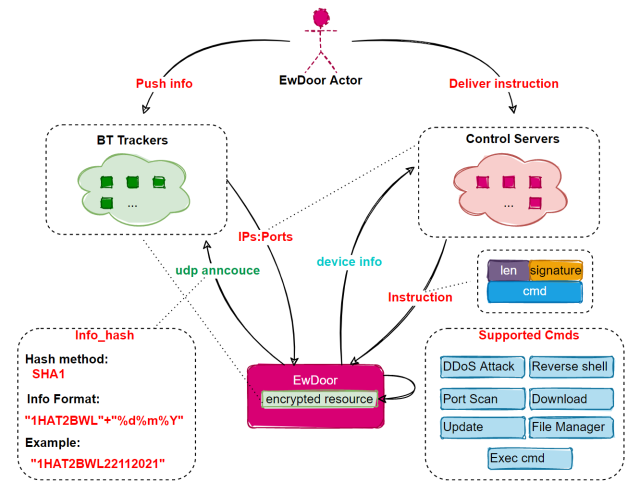

Qihoo 360 appelle le malware EWDoor, un jeu sur celui-ci étant une porte dérobée affectant les appareils Edgewater. Les fonctions prises en charge par le malware incluent :

- Mise à jour automatique

- Analyse des ports

- Gestion de fichiers

- Attaque DDoS

- Coque inversée

- Exécution de commandes arbitraires

La logique de base de la porte dérobée est décrite ci-dessous :

Pour protéger le malware contre l’ingénierie inverse par des chercheurs ou des concurrents, les développeurs ont ajouté plusieurs garanties, notamment :

- Utilisation du cryptage TLS au niveau du réseau pour empêcher l’interception de la communication

- Chiffrement des ressources sensibles pour rendre plus difficile l’inversion

- Déplacement du serveur de commandes vers le cloud qui fonctionne avec un tracker BT pour masquer l’activité

- Modification du PHT « ABIFLAGS » dans le fichier exécutable pour contrer qemu-user et certaines versions du noyau haut du bac à sable linux. « Il s’agit d’une contre-mesure relativement rare, qui montre que l’auteur d’EwDoor connaît très bien le noyau Linux, QEMU et les périphériques Edgewater », ont déclaré les chercheurs.

Toute personne utilisant l’un des modèles concernés doit consulter le message de mardi pour obtenir des indicateurs de compromission qui indiqueront si leur appareil est infecté. Lecteurs qui trouvent des preuves que leur appareil a été piraté : veuillez m’envoyer un e-mail ou me contacter au +1650-440-4479 par Signal. Ce message sera mis à jour si des informations supplémentaires deviennent disponibles.

Source link